Утилита для кеширования memcached используется для DDoS-атак

На днях провайдеры и пользователи фиксируют массовую DDoS атаку на сервера в различных, в основном Европейских Дата-Центрах. Большое количество серверов и компаний имели проблемы с сетью и были попросту недоступны. Уважаемые пользователи виртуальных и выделенных серверов HyperHost, ниже представлена более детальная информация о самой атаке, а также о возможности минимизировать последствия.

Мы со своей стороны следим за ситуацией и будем держать Вас в курсе последних новостей.

Киберпреступники разработали способ взлома серверов, которые используют приложение Memcached для запуска DDoS-атак в 51 тыс. раз мощнее, чем обычные. Подобная атака может привести к сбою в работе сайтов и Интернет-инфраструктуры.

В последние дни эксперты по безопасности Cloudflare, Arbor Networks и китайской фирмы Qihoo 360 заметили, что хакеры злоупотребляют «Memcached», для усиления DDoS атак с силой в 51200х раз.

«Memcached» - популярная утилита с открытым исходным кодом и легко развертываемая система распределенного кэширования, которая позволяет хранить объекты в памяти и предназначена для работы с большим количеством открытых подключений. Сервер Memcached работает через TCP / UDP-порт 11211. Приложение Memcached было создано для ускорения работы динамических веб-приложений за счет снижения нагрузки на базу данных, помогая администраторам повысить производительность и масштабировать веб-приложения. Даное приложение широко используется тысячами веб-сайтов, включая Facebook, Flickr, Twitter, Reddit, YouTube и Github.

Атака была совершена на незащищенные сервера Memcached, у которых включен UDP, для совершения более мощной DDoS-атаки в 51 200 раз по сравнению с их первоначальной силой, что делает данный метод распространения наиболее известным из ранее использованных.

Как происходит DDoS атака на приложение Memcached?

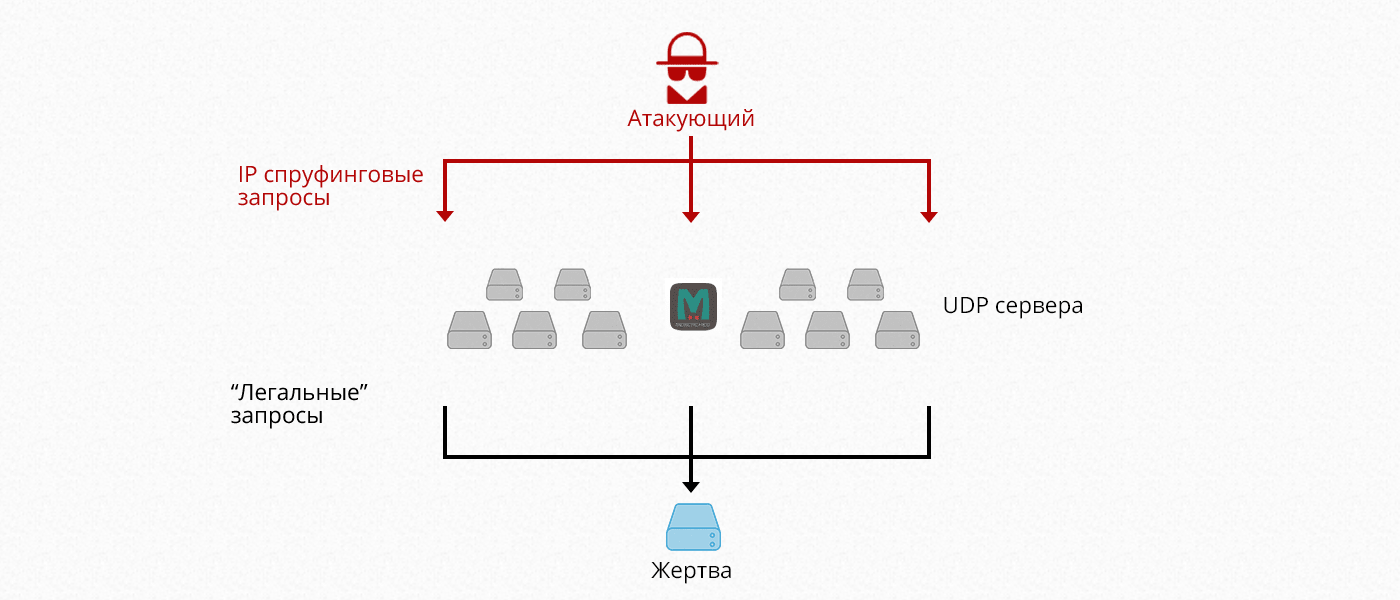

Наподобие других методов амплификации, хакеры отправляют небольшой запрос от поддельного IP-адреса, чтобы получить гораздо больший ответ. В ответ Memcrashed амплифицированная атака работает также, отправив поддельный запрос на целевой сервер (уязвим UDP-сервер) на порт 11211 с использованием поддельного IP-адреса, соответствующего IP-адресу жертвы.

По мнению экспертов, всего несколько байтов запроса, отправленного на уязвимый сервер, могут спровоцировать ответ в десятки тысяч раз больше.

«15 байтов запроса вызвали 134 Кбайт ответа. Это коэффициент усиления 10 000x! На практике мы увидели 15-байтовый результат запроса в 750 кб-ответ (это усиление 51,200x), - говорят специалисты Cloudflare.

По мнению исследователей, большинство серверов Memcached, подвергающихся амплифицированным DDoS-атакам, размещаются в OVH, Digital Ocean, Sakura и других хостинг-провайдерах.

В общей сложности исследователи увидели 5 729 уникальных исходных IP-адресов, связанных с уязвимыми серверами Memcached, но они ожидают увидеть гораздо большие атаки в будущем, так как эксперт компании Cloudflare сообщает об 88 000 открытых серверов Memcached.

“На пике атаки мы увидели 260 Gbps входящего трафика UDP memcached. Это массивно для новой амплификации. Цифры не лгут, это возможно, потому что все отраженные пакеты очень большие”, - говорят специалисты Cloudflare.

Компания Arbor Networks отметила, что запросы на заливку Memcached, используемые в этих атаках, также могут быть направлены на TCP-порт 11211 на взламываемых серверах Memcached.

Но TCP в настоящее время не считается вектором отражения/амплификации с высоким уровнем риска Memcached, поскольку запросы TCP не могут быть надежно подделаны.

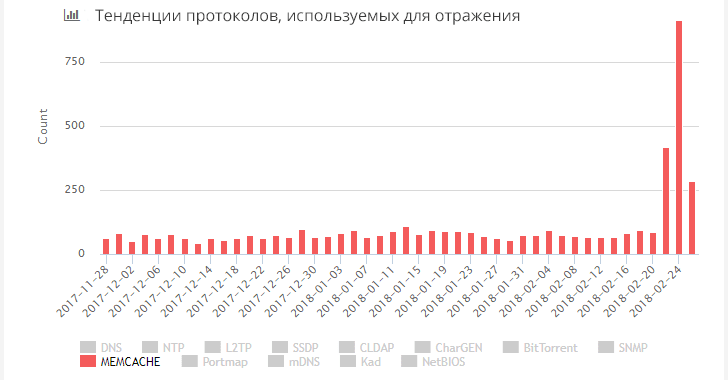

Наиболее известные в настоящее время DDoS амплификации, о которых сообщалось ранее, совершались на сервера с низким уровнем защиты доменных имен (DNS), которые усиливали объемы примерно в 50 раз и протокол сетевого времени (NTP), что увеличило объемы трафика почти в 58 раз.

Уменьшение последствий: Как исправить уязвимость серверов Memcached?

Одним из самых простых способов предотвратить злоупотребление серверами Memcached в качестве отражателей является брандмауэр, блокировка или ограничение скорости UDP на исходном порту 11211.

Поскольку Memcached использует INADDR_ANY и запускается с поддержкой UDP по умолчанию, администраторы советуют отключить поддержку UDP, если они не используют его. Атака через Memcached не может быть легко остановлена провайдерами интернет-услуг (ISP), если в Интернете разрешено использование спуфинга IP.

Также обязательно ознакомтесь с базовыми правилами защиты от Ддос.

Перевод с сайта thehackernews.com