SSH. Зачем и для чего?

SSH Secure SHell. Название как бы намекает на безопасную среду (оболочку, если переводить дословно). Это один из видов сетевых протоколов, который шифрует пароли и передаваемую информацию. Прикладной протокол SSH появился в 1995 году, но из-за некоторых уязвимостей в 1996 была разработана его вторая версия. До сегодня все используют стандарты SSH, которые не менялись уже много-много лет и обеспечивают безопасную передачу данных. Ssh что такое? Попробуем разобраться в данной статье.

Особенности SSH протокола

Ssh доступ - что это? Протокол SSH разработан на коммерческой основе, также есть и бесплатный вариант OpenSSH, который особенно популярный среди веб-разработчиков.

Выделим основные преимущества s.s.h. протокола:

- вы можете работать удаленно на компьютере через командную оболочку.

- специальные алгоритмы обеспечивают надежное шифрование.

- SSH - универсальное решение, которое дает возможность передачи любого протокола Сети. Это в свою очередь позволяет передавать по защищенному каналу видео и аудио формат файлов.

- сжимает данные для их дальнейшего надежного шифрования и передачи.

- качественно защищает канал передачи данных от возможных сторонних подключений с последующим перехватом данных.

Как работает SSH?

Итак, ssh для чайников или как же с ним правильно работать.

Для старта работы с ssh protocol необходим SSH-сервер и SSH-клиент. Как работает данная связка? SSH принцип работы заключается в том, что SSH-сервер принимает соединение от машины пользователя и производит аутентификацию. Она может быть осуществлена 3 способами. Например:

- По IP, но это не самый безопасный способ, ведь мошенники могут подменить IP адрес.

- По публичному ключу клиента. В данном методе принцип похож на предыдущий, но проверка касается только ключа клиента и имени пользователя.

- По зашифрованному паролю клиента.

Последний метод является основным среди всех существующих .

Правила безопасной работы SSH

Рассмотрим основные советы по безопасности для тех, кто использует SSH доступ:

Настройте двухфакторную аутентификацию

При двухфакторной аутентификации системе для получения доступа требуются две разные формы входа. Одним из наиболее распространенных примеров аутентификации по второму фактору является комбинация парольной фразы, которую знает пользователь, и одноразового пароля, отправленного на его мобильное устройство. Хотя одноразовые пароли, отправляемые на мобильное устройство, подвергаются атакам типа «злоумышленник посередине», использование любого второго фактора лучше, чем отсутствие второго фактора.

Включив функцию дополнительной аутентификации, системные администраторы гарантируют, что любой пользователь, входящий в удаленную систему через SSH, должен будет аутентифицироваться с использованием более чем одной учетной записи, которую можно легко украсть. Это делает этот метод аутентификации более безопасным, чем только пароль или ключ SSH.

Измените параметры по умолчанию

Параметры SSH по умолчанию контролируются через файл конфигурации, расположенный в /etc/ssh/sshd_config. Параметры по умолчанию общеизвестны, поэтому рекомендуется изменить их для защиты системы.

Изменить порт по умолчанию

По умолчанию SSH-серверы работают на порту 22. Однако поиск портов по умолчанию обычно является первым шагом злоумышленников при поиске открытых портов SSH-сервера. Основным преимуществом перехода на нестандартный порт является ограничение атак методом перебора и доступа сканера портов к вашему серверу.

Отключить root-вход

Доступ к корневому каталогу SSH или доступ суперпользователя — невероятно опасная функция, поскольку она обеспечивает полный доступ и контроль над всей системой.

Вместо этого вы можете создавать отдельные логины, которые гораздо легче отслеживать и проверять. Чтобы отключить вход пользователя root, обновите файл конфигурации SSH и установите для параметра «PermitRootLogin» значение «no».

Отключить авторизацию по паролю

Вы также можете изменить аутентификацию на основе пароля по умолчанию. Хотя этот тип аутентификации может быть удобным для пользователей, украденные пароли являются наиболее распространенной причиной нарушений безопасности. Вы должны полностью удалить аутентификацию на основе пароля и вместо этого выбрать ключи SSH.

Используйте «AllowUsers»

Кроме того, по умолчанию все пользователи системы могут входить в систему через SSH, используя свои пароли или открытые ключи. Не всем системным пользователям требуется удаленный вход через SSH. Ограничение доступа по SSH для определенных пользователей значительно повышает безопасность.

Аутентифицируйте клиентов с помощью сертификатов SSH

Хотя аутентификация на основе ключей SSH является лучшей альтернативой паролям, повышая безопасность процесса удаленного входа в систему, она имеет свои собственные риски безопасности, включая сложность управления ключами SSH. Ключи SSH на самом деле являются просто паролем с другим именем, поскольку они представляют собой текст, который можно скопировать и передать от клиента в службу по сети для аутентификации. Сертификаты SSH защищают процесс входа в систему с помощью открытых ключей, а также предоставляют сертификат для проверки подлинности каждого ключа.

Внедрите брандмауэры

Основная задача брандмауэра — проверять входящий и исходящий трафик с использованием предопределенных правил. Брандмауэр также может проверять трафик в частной сети, что значительно повышает безопасность сервера.

Системные администраторы Linux могут использовать iptables, пользовательский интерфейс брандмауэра netfilter. Эта система фильтрации пакетов принимает или отклоняет пакеты (или выполняет другие действия) для защиты систем от атак. Использование брандмауэра и настройка его конфигурации могут помочь снизить вероятность SSH-атак. Вы также можете реализовать блокировку портов, чтобы было намного сложнее обнаруживать открытые порты SSH.

Программы для работы с SSH протоколом

Ssh что это и как с ним работать? Ниже приведен список ssh server программ, которые используются для работы с протоколом, в зависимости от используемой пользователем операционной системой.

Для ОС Windows используется PuTTY, WinSSHD, KpyM Telnet/SSH Server, MobaSSH, OpenSSH, freeSSHd, copssh

Для Linux ОС - lsh-server, openssh-server, dropbear, ssh

Для Android ssh client - JuiceSSH, Termius, Royal TSD, GSW ConnectBot, ConnectBot, Far Commander, Mobile SSH

Для Mac ssh клиент - iTerm 2, Shuttle, Core Shell и тп.

О том, как пользоваться ssh, в сети доступно множество инструкций в зависимости от выбранного клиента. SSH-клиент дает возможность подключится к серверу и далее выполнять необходимые команды для работы системы.

Основные отличия между SSH и FTP протоколами

Эти два протокола имеют много отличий, среди которых основные:

✓ FTP - это протокол передачи файлов, а ССШ - сетевой протокол.

✓ FTP по своей сути небезопасен, в то время как SSH по своей сути максимально безопасен.

✓ FTP позволяет управлять только файлами, в то время как SSH позволяет использовать широкий спектр приложений.

Проведем сравнение основных критериев в таблице:

|

Критерий сравнения |

FTP |

SSH |

|

Шифрование данных |

Отключено |

Включено |

|

Уровень безопасности |

Низкий |

Высокий |

|

Порт |

21 |

22 |

|

Предназначение |

Обмен файлами |

Обмен данными, удаленный доступ к оболочке |

|

Для переноса сайтов с хостинга на хостинг |

Используется, но только для небольших проектов |

Рекомендуется, ускоряет процесс |

|

Визуальный терминал для подключения |

Доступный |

Только терминалы для ввода команд |

|

Сложность для новичков |

Легкий |

Средний уровень |

Где купить хостинг с SSH?

На виртуальных и выделенных серверах SSH (ссх) доступ предоставляется по умолчанию. И сразу после активации услуги вы получаете доступы, по которым можете безопасно подключаться к серверу и начать работу.

На виртуальном обычном хостинге по умолчанию предоставляются FTP доступы, а SSH подключается дополнительно по запросу. Правда не все хостинг-провайдеры предоставляют эту услугу, поэтому перед заказом хостинга нужно уточнить данный момент. В компании ГиперХост каждый пользователь хостинга может активировать SSH подключение, для этого просто напишите запрос в Технический отдел с личного кабинета.

Что такое ssh сервер? SSH (secure shell ssh) - это удобный, быстрый и главное безопасный способ передачи информации. Компания HyperHost ценит Ваше время и безопасность поэтому предоставляет всем своим клиентам SSH доступ. SSH terminal сэкономит Ваше время и обезопасит Вас от угроз, при использовании другого протокола передачи данных.

Если у вас остались вопросы по работе с SSH доступом или необходима активация SSH на услуге виртуального хостинга, обращайтесь в техническую поддержку ГиперХост. Наши специалисты всегда на связи и готовы помочь вам разобраться не только с SSH, но и с другими тонкостями работы с сервером.

Что такое ssh и как им пользоваться на Windows OS и MacOS?

Подключение с Windows OS

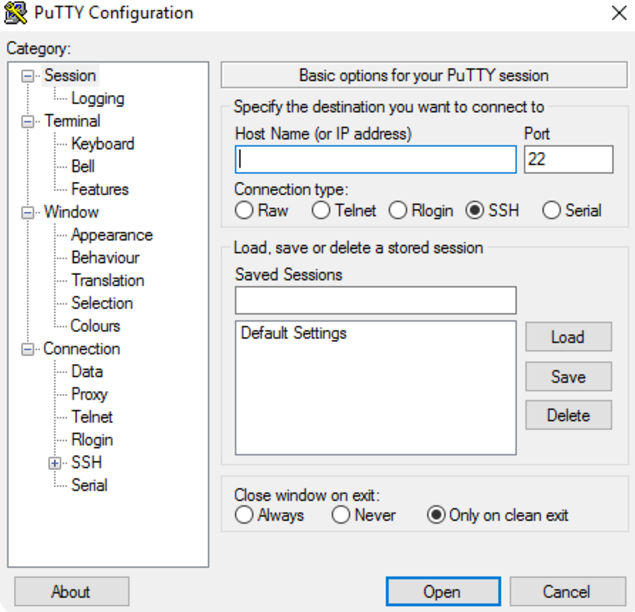

Для подключения к серверу с ОС Виндовс используйте популярный SSH клиент Putty. Для начала скачайте программу с официального сайта. Потом сделайте запуск специального файла файл putty.exe, откроется программа Putty:

Настройки программы не нужно менять, необходимо указать только порт 22, а в поле Host Name - IP адрес вашего сервера. После нажать кнопку Open.

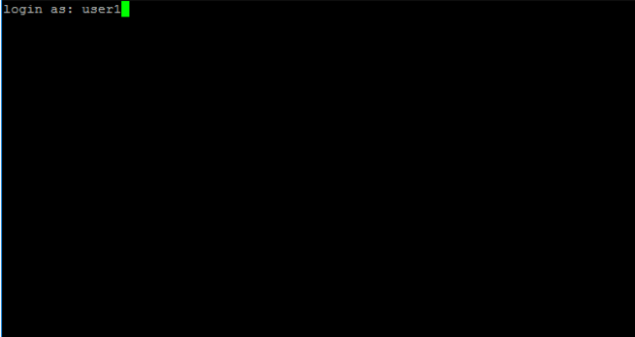

После для подключения вам необходимо ввести имя пользователя, если входить под администратором сервера, то это значение root.

В следующей строке нужно ввести Пароль от сервера. Обратите внимание, что он при вводе не отображается, поэтому просто копируйте и вставьте информацию.

Более детальная инструкция для подключения по SSH из ОС Windows:

Как подключится по SSH из MacOS

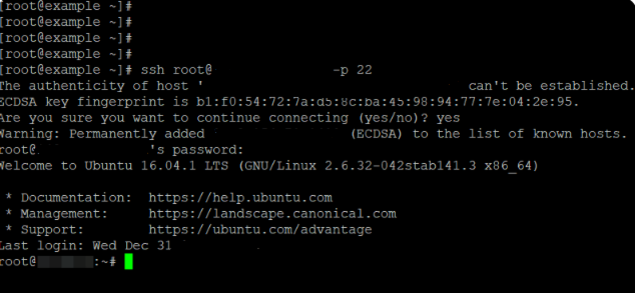

Найти терминал можно через специальную строку поиска в системе, просто введите Spotlight. Для подключения используйте всего одну команду, где вместо ip_adress - адрес вашего сервера :

ssh username@ip_adress

Далее будет запрос подтверждение подключения (необходимо ввести yes и нажать Enter) и ваш пароль пользователя сервера. После ввода нажмите клавишу Enter. Готово, можете начинать работу с сервером по SSH: