Защита RDP: IP whitelist, двухфакторная аутентификация

С самого начала своего появления удалённые сетевые подключения на основе RDP (Remote Desktop Protocol) стали объектом хакерских атак. Это вызвано многими факторами, начиная от несовершенства технологии и заканчивая несоблюдением пользователями элементарных правил безопасности при работе в сети. Ранее мы писали о том, как минимизировать риск потери данных при использовании подключения удалённого рабочего стола. А сейчас приведём инструкции по созданию «белых списков» IP-адресов для ограничения доступа к RDP, а также правила настройки двухфакторной аутентификации пользователей, повышающие уровень защиты RDP-соединений.

Настройка IP‑whitelist

Приведём последовательность выполнения настроек по созданию списка IP-адресов, с которых разрешён доступ к нашему RDP-соединению. Инструкция актуальна для версий Windows Desktop 8-11 и Microsoft Windows Server 2016 – 2025.

Предварительные условия

Для выполнения настроек необходимо выполнение следующих требований:

- Наличие прав Администратора в используемой ОС Windows;

- Наличие доступа к брандмауэру Windows.

Действия по настройке доступа к RDP-соединению с определённого IP-адреса

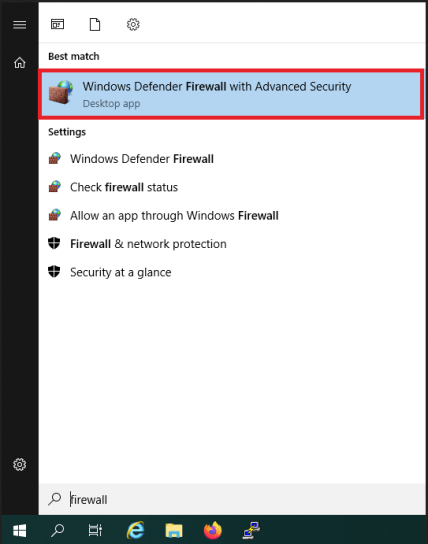

- В поисковой строке главного меню Windows ввести слово брандмауэр или firewall в зависимости от языка интерфейса.

- В появившемся сверху списке выбрать пункт «Брандмауэр Защитника Windows в режиме повышенной безопасности».

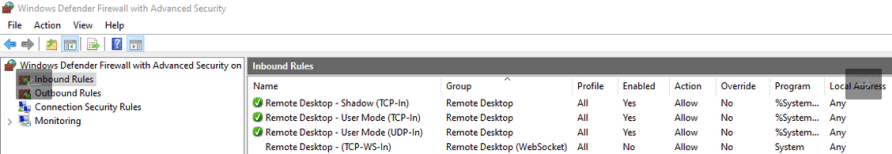

- В левой части появившегося окна брандмауэра выбрать пункт Inbound Rules (Правила входящих соединений).

4. В правой части окна отобразится список правил брандмауэра, среди которых найти правила:

- Shadow (TCP-In) – для входящего трафика;

- User Mode (TCP-In) – пользовательский режим для входящего TCP;

- User Mode (UDP-In) – пользовательский режим для входящего UDP.

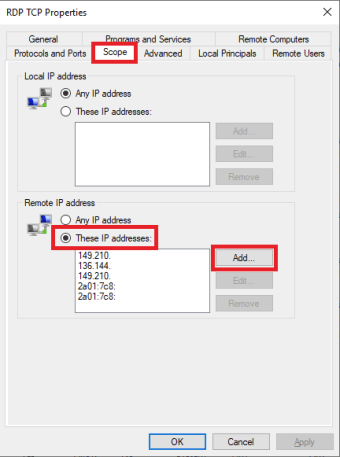

5. Включить каждое из описанных выше правил одинаковым образом. Для этого с помощью мыши следует открыть окно свойств выбранного правила, в котором выполнить следующие действия: - Выделить закладку Область (Scope);

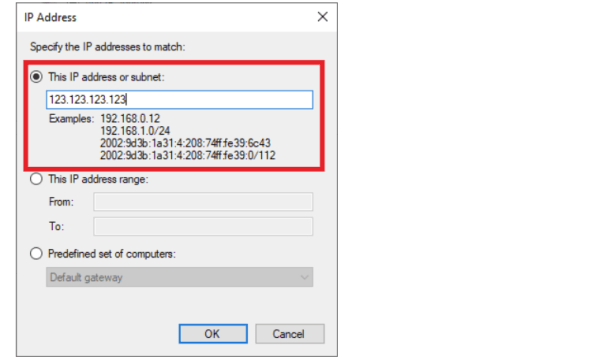

- В блоке Remote IP address включить переключатель Эти IP-адреса (These IP addresses);

- Нажать кнопку Добавить;

В окне IP Address ввести цифровой адрес или диапазон подсети, с которых необходимо разрешить доступ и нажать ОК.

6. После включения и настройки указанных правил приведённым выше способом, протестировать соединение путём установки RDP-подключения с разрешённого IP-адреса с помощью одного из клиентов удалённого рабочего стола.

Настройка двухфакторной аутентификации для RDP-подключения

Что такое 2FA и как это работает

Двухфакторная аутентификация или 2FA – это способ повышения уровня безопасности за счёт введения дополнительного фактора или токена безопасности в процесс аутентификации пользователей в системе.

Применительно к Windows RDP это реализуется следующим образом:

- Пользователь при входе в систему вводит свои учётные данные домена Active Directory (первый фактор);

- Пользователь одним из доступных способов получает сгенерированный в центре аутентификации код аутентификации и вводит его в диалоговом окне авторизации (второй фактор);

- В случае успешного ввода кода пользователь получает доступ к удалённому рабочему столу.

Таким образом, открыть сеанс RDP смогут только пользователи, прошедшие двойную проверку – в домене и в независимом центре аутентификации, что практически исключает несанкционированный вход в систему.

В качестве центра аутентификации может выступать один из сторонних поставщиков учётных данных, например, miniOrange. Ниже будет рассмотрен процесс настройки двухфакторной аутентификации для RDP с использованием поставщика учётных данных miniOrange.

Настройка 2FA для RDP и входа в Windows

Приведём последовательность действий для настройки 2FA, разбитых на отдельные функциональные блоки:

- Зарегистрировать аккаунт на сайте miniOrange с именем пользователя, совпадающем с его доменным именем в Active Directory;

- Загрузить модуль 2FA в формате msi с этой страницы сайта miniOrange и развернуть его на своей машине с ОС Windows;

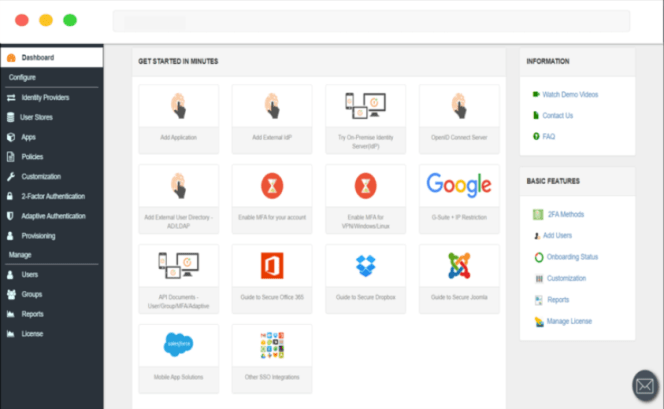

- Войти в административную панель miniOrange по этой ссылке, где выполнить следующие действия:

- Добавить приложение Windows для ПК с помощью кнопки Add Application (см. скрин);

- Выбрать способ входа в систему;

- Включить 2FA и настроить её политики;

- Сохранить данные учётной записи miniOrange – ключ клиента, ключ API, имя приложения

4. На локальном ПК настроить поставщика учётных данных miniOrange для 2FA для входа по RDP: - В меню Пуск Windows открыть окно конфигурации 2FA-модуля miniOrange;

- В разделе Состояние поставщика учётных данных/GINA включить опции Зарегистрировано и Включено;

- Проверить, чтобы была запущена служба miniOrange.

5. Интегрировать 2FA-модуль Windows в учётную запись miniOrange: - В окне 2FA-модуля открыть форму настройки 2FA для плагина miniOrange и ввести сохранённые ранее данные учётной записи miniOrange;

- Сохранить введённые значения.

6. Протестировать созданные настройки в окне 2FA-модуля: - Нажать Тест MFA и ввести имя пользователя;

- Выбрать один из настроенных ранее методов 2FA и нажать Далее;

- Принять высланный идентификатор, ввести его в поле формы и нажать Войти;

- В случае успешного прохождения проверки появится сообщение «Тест выполнен успешно».

На этом настройка завершена и можно приступать к работе в удалённой системе с повышенным уровнем защиты канала передачи данных.

.png)

.png)