Захист RDP: IP whitelist, двофакторна аутентифікація

З самого початку своєї появи віддалені мережеві підключення на основі RDP (Remote Desktop Protocol) стали об'єктом хакерських атак. Це викликано багатьма факторами, починаючи від недосконалості технології і закінчуючи недотриманням користувачами елементарних правил безпеки при роботі в мережі. Раніше ми писали про те, як мінімізувати ризик втрати даних при використанні підключення віддаленого робочого столу. А зараз наведемо інструкції по створенню «білих списків» IP-адрес для обмеження доступу до RDP, а також правила налаштування двофакторної аутентифікації користувачів, що підвищують рівень захисту RDP-з'єднань.

Налаштування IP‑whitelist

Наведемо послідовність виконання налаштувань щодо створення списку IP-адрес, з яких дозволено доступ до нашого RDP-з'єднання. Інструкція актуальна для версій Windows Desktop 8-11 і Microsoft Windows Server 2016 – 2025.

Попередні умови

Для виконання налаштувань необхідно виконати наступні вимоги:

- Наявність прав Адміністратора в використовуваній ОС Windows;

- Наявність доступу до брандмауера Windows.

Дії з налаштування доступу до RDP-з'єднання з певної IP-адреси

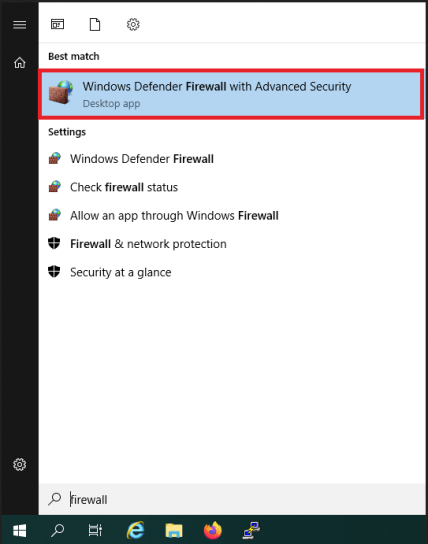

- У пошуковому рядку головного меню Windows ввести слово брандмауер або firewall залежно від мови інтерфейсу.

- У списку, що з'явився зверху, вибрати пункт «Брандмауер Захисника Windows у режимі підвищеної безпеки».

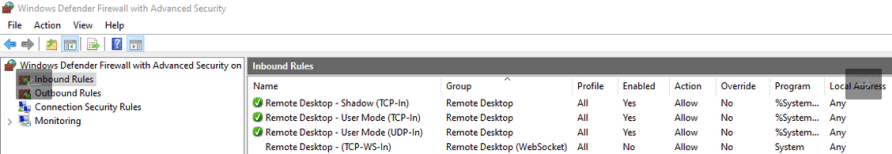

- У лівій частині вікна брандмауера виберіть пункт Inbound Rules (Правила вхідних з'єднань).

4. У правій частині вікна відобразиться список правил брандмауера, серед яких знайти правила:

- Shadow (TCP-In) – для вхідного трафіку;

- User Mode (TCP-In) – користувацький режим для вхідного TCP;

- User Mode (UDP-In) – користувацький режим для вхідного UDP.

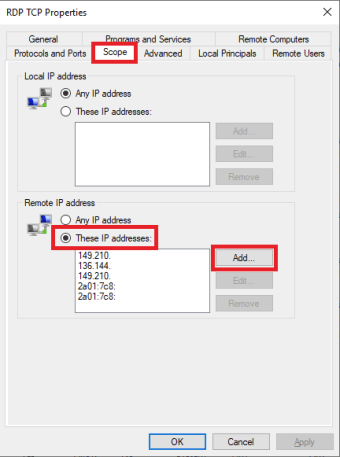

5. Увімкнути кожне з описаних вище правил однаковим чином. Для цього за допомогою миші слід відкрити вікно властивостей вибраного правила, в якому виконати наступні дії: - Виділити закладку Область (Scope);

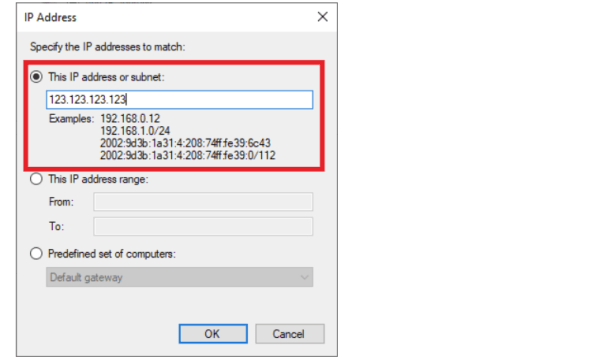

- У блоці Remote IP address увімкнути перемикач Ці IP-адреси (These IP addresses);

- Натиснути кнопку Додати;

У вікні IP Address ввести цифрову адресу або діапазон підмережі, з яких необхідно дозволити доступ, і натиснути ОК.

6. Після включення та налаштування зазначених правил вищевказаним способом, протестуйте з'єднання шляхом встановлення RDP-підключення з дозволеної IP-адреси за допомогою одного з клієнтів віддаленого робочого столу.

Налаштування двофакторної автентифікації для RDP-підключення

Що таке 2FA і як це працює

Двофакторна аутентифікація або 2FA – це спосіб підвищення рівня безпеки за рахунок введення додаткового фактора або токена безпеки в процес аутентифікації користувачів в системі.

Стосовно Windows RDP це реалізується наступним чином:

- Користувач при вході в систему вводить свої облікові дані домену Active Directory (перший фактор);

- Користувач одним із доступних способів отримує згенерований в центрі аутентифікації код аутентифікації і вводить його в діалоговому вікні авторизації (другий фактор);

- У разі успішного введення коду користувач отримує доступ до віддаленого робочого столу.

Таким чином, відкрити сеанс RDP зможуть тільки користувачі, які пройшли подвійну перевірку – в домені і в незалежному центрі аутентифікації, що практично виключає несанкціонований вхід в систему.

В якості центру аутентифікації може виступати один із сторонніх постачальників облікових даних, наприклад, miniOrange. Нижче буде розглянуто процес налаштування двофакторної аутентифікації для RDP з використанням постачальника облікових даних miniOrange.

Налаштування 2FA для RDP і входу в Windows

Наведемо послідовність дій для налаштування 2FA, розбиту на окремі функціональні блоки:

- Зареєструвати обліковий запис на сайті miniOrange з іменем користувача, що збігається з його доменним ім'ям в Active Directory;

- Завантажити модуль 2FA у форматі msi з цієї сторінки сайту miniOrange і розгорнути його на своїй машині з ОС Windows;

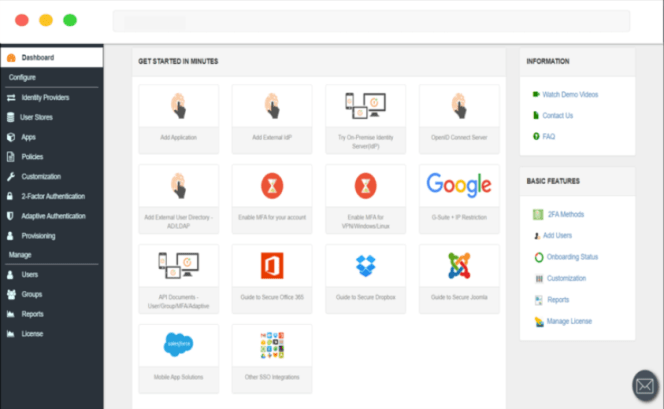

- Увійти в адміністративну панель miniOrange за цим посиланням, де виконати наступні дії:

- Додати додаток Windows для ПК за допомогою кнопки Add Application (див. скрін);

- Вибрати спосіб входу в систему;

- Увімкнути 2FA і налаштувати її політику;

- Зберегти дані облікового запису miniOrange – ключ клієнта, ключ API, ім'я додатка

4. На локальному ПК налаштувати постачальника облікових даних miniOrange для 2FA для входу по RDP: - У меню Пуск Windows відкрити вікно конфігурації 2FA-модуля miniOrange;

- У розділі Стан постачальника облікових даних/GINA увімкнути опції Зареєстровано та Увімкнено;

- Перевірити, чи запущена служба miniOrange.

5. Інтегрувати 2FA-модуль Windows в обліковий запис miniOrange: - У вікні 2FA-модуля відкрити форму налаштування 2FA для плагіна miniOrange і ввести збережені раніше дані облікового запису miniOrange;

- Зберегти введені значення.

6. Протестувати створені налаштування у вікні 2FA-модуля: - Натиснути Тест MFA і ввести ім'я користувача;

- Вибрати один із налаштованих раніше методів 2FA і натиснути Далі;

- Прийняти надісланий ідентифікатор, ввести його в поле форми і натиснути Увійти;

- У разі успішного проходження перевірки з'явиться повідомлення «Тест виконано успішно».

На цьому налаштування завершено і можна приступати до роботи в віддаленій системі з підвищеним рівнем захисту каналу передачі даних.