Поради щодо захисту VPS/VDS сервера. Як налаштувати безпеку віртуального сервера?

Захищений VPS працює, як автономний виділений сервер. У нього є власна операційна система, базова конфігурація обладнання та виділена IP-адреса. В результаті VPS зможе реалізувати практично всі ваші завдання, як виділений сервер. При цьому ви непогано заощадите бюджет.

VPS або VDS сервер можна використовувати як:

✓сховище файлів

✓віддалений засіб резервного копіювання

✓майданчик для тестування проектів

✓поштовий сервер

✓ігровий сервер

✓VoIP-сервер

✓VPN

А також VPS/VDS використовують для розміщення та забезпечення роботи сайтів та додатків, написаних на різних технологіях та потребують додаткового програмного забезпечення.

.jpg)

Як налаштувати безпеку vds сервера?

Для захисту віртуальних серверів від злому та хакерських атак є перелік порад і рекомендацій від фахівців, дотримуючись яких ви будете максимально захищені від неприємної ситуації, коли дані з вашого сервера можуть бути втрачені.

Використовуйте надійні паролі

За даними Verizon, слабкі паролі лежать в основі приблизно 81% всіх витоків даних, що наголошує на повазі людей до важливості облікових даних для входу.

Одноманітні паролі на різних платформах так само небезпечні, тому що вони дозволяють хакерам використовувати один витік даних для зламування кількох облікових записів.

Протягом багатьох років експерти з безпеки виступали за використання надійних рішень щодо управління паролями для створення та зберігання облікових даних для входу. Існує безліч безкоштовних і платних варіантів, і всі вони гарантують, що ви зможете захистити свої облікові записи за допомогою унікальних паролів, які неможливо вгадати. Наприклад, для створення надійного та сильного пароля ви можете використовувати Генератор паролів.

Як ще один запобіжний засіб, ви можете використовувати двофакторну систему аутентифікації. З нею щоразу, коли ви намагаєтеся увійти до панелі керування серверів, вам потрібно буде надати тимчасовий код безпеки на додаток до дійсного імені користувача та автентифікації за паролем. Ідея полягає в тому, що хакер, який украв ваші облікові дані для входу, не зможе отримати доступ до сервера без вашого телефону.

Закрийте порти, що не використовуються.

Мережні порти та служби, що не використовуються, можуть становити серйозну загрозу для VPS-сервера. Причина досить проста – коли ви залишаєте їх відкритими, хакерам стає легко їх використовувати та зламати. Якщо ви хочете дізнатися про всі ваші відкриті мережі, використовуйте команду:

netstat

Заміна стандартного порту SSH

За замовчуванням у SSH порт 22. Але його можна змінити, щоб ускладнити процес злому сервера. Відкрийте /etc/ssh/sshd_config та знайдіть директиву Port. Замість 22 вкажіть інший порт. Після цього перезайдіть на сервер під новим портом.

Замініть FTP на SFTP

Протокол передачі файлів FTP вважається старим. SFTP та FTP є безпечними FTP-протоколами з надійними параметрами аутентифікації, але SFTP набагато простіше переносити через брандмауери, що робить його найкращим варіантом для безпеки. Якщо ви використовуєте Filezilla для доступу до вашого VPS-сервера, ви можете легко змінити своє з'єднання з FTP на SFTP.

Завжди оновлюйте ПЗ

Більшість сучасних сайтів створюються за допомогою систем керування контентом CMS. Їхні власники керують ними через внутрішній інтерфейс. Такий інтерфейс створено з коду, в якому може ховатися безліч помилок, які шукають зловмисники.

Розробники CMS витрачають багато часу на виявлення вразливостей у системі безпеки та створення оновлень.

Єдиний спосіб забезпечити максимальний захист – регулярно оновлювати кожне програмне забезпечення та пов'язані з ним плагіни на сервері. Крім того, уникайте встановлення непотрібного програмного забезпечення, яке в майбутньому може бути використане, як бекдор.

Вимкніть root-вхід

У Linux є поняття користувача root. Користувач root або системний користувач може робити в системі все, що завгодно, не залишаючи жодних слідів чи журналів. Можна використовувати root користувача для встановлення системи, а потім відключаєте можливість входу в систему після цього.

У більшості випадків ви можете використовувати команду sudo для виконання дій кореневого рівня. Насправді, завдання оболонки не в тому, щоб не допускати неавторизованих команд. Призначення sudo - запобігти випадковим діям і контролювати дозволи. Ви можете змінити цю опцію, змінивши конфігураційний файл входу до системи ssh. Використати

# vi /etc/ssh/sshd_config

або ж

# sudo nano /etc/ssh/sshd_config

Журнал моніторингу

Якщо ви увімкнете ведення журналу моніторингу на своєму VPS, ви зможете бачити трафік та активність, що відбувається на ньому. Як тільки ви зможете проаналізувати це, ви зможете помітити, чи є якісь невідповідності та дії, які не повинні відбуватися.

Використовуйте CDN

Мережа доставки CDN-контенту не тільки допомагає прискорити роботу сайту, але й забезпечує додатковий рівень безпеки. Однією з найважливіших функцій безпеки, що надаються CDN, є базовий захист від DDoS. Вибір ідеального CDN може допомогти уникнути головного болю та підвищити захист сервера та сайту.

Підключайте SSL

SSL-сертифікати використовують протокол Transport Layer Security (або TLS) для шифрування потоку інформації між відвідувачами вашого сайту та сервером. Без них дані передавалися у вигляді простого тексту, і було б легко перехопити чи змінити. SSL-сертифікат також перевіряє справжність сайту та підтверджує підключення відвідувача до потрібного сервера. Якщо немає бажання витрачати бюджет ще й на SSL, то можна спочатку підключити безкоштовне рішення від компанії Lets Encrypt. Це допоможе підвищити безпеку VPS.

Остерігайтесь загальнодоступного Wi-Fi

Ви повинні бути особливо обережними при вході на свій сервер або в обліковий запис загальнодоступної мережі Wi-Fi. Одна з багатьох небезпек таких мереж має назву Evil Twin. Хакер заманює до фальшивої точки Wi-Fi. Все, що користувач вводить при використанні цього бездротового шахрайського з'єднання, потрапляє прямо в руки зловмисника.

Мережі Evil Twin досить важко знайти, особливо якщо ви недосвідчений користувач. Ось чому ви повинні бути дуже обережні і уникати безкоштовних мереж, загальнодоступних точок доступу Wi-Fi. Крім того, ви можете використовувати надійну платформу VPN, щоб забезпечити з'єднання додатковий рівень захисту.

Завжди робіть резервні копії

Наявність хорошої стратегії резервного копіювання означає, що навіть, якщо щось не піде, у вас буде запасний варіант. Ви можете робити бекапи на свій локальний ПК або замовити спеціальну послугу бекапа та зберігати резервні копії на віддалений сервер. У такому випадку ви завжди зможете відновити цінні дані. Це ще один із обов'язкових рівнів захисту vps сервера.

Встановіть Rootkit Scanner

Rootkit є одним з найнебезпечніших шкідливих програм. Вони можуть дати зловмиснику контроль над сервером, запустити інші шкідливі програми в операційній системі або вимкнути будь-які антивірусні програми. Щоб зупинити Rootkit або знайти їх, якщо вони скомпрометують сервер, можна встановити спеціальний сканер.

Видалення Rootkit набагато складніше, ніж стандартні шкідливі програми, оскільки вони інтегруються з операційною системою і можуть залишатися непоміченими стандартними службами захисту від шкідливих програм. Для складних руткітів може знадобитися переустановка операційної системи. З цієї причини важливо використовувати програми для захисту від шкідливих програм, які виявляють та зупиняють їх.

Дозвіл та блокування окремих IP адрес

Це зручна можливість на сервері, яка дозволяє блокувати небажані адреси для підключення на сервер або навпаки дозволяти доступ до всіх портів певного IP:

ufw allow from 000.211.11.11

Можна також дозволити доступ до певного діапазону адрес.

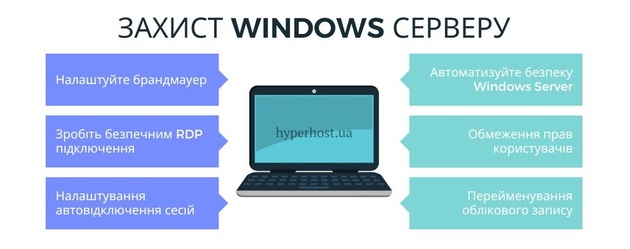

Як захистити Windows сервер від злому?

Якщо ви користувач Windows сервера, то вам будуть корисними ще кілька порад для захисту VDS.

Налаштуйте брандмауер

Використовуйте брандмауер Windows для фільтрації ненадійного мережевого трафіку. Спочатку брандмауер може бути складним у освоєнні, але не варто його відключати. Незручності, пов'язані з його правильним налаштуванням, стоять витрачені зусилля.

Також рекомендується використовувати надійне антивірусне програмне забезпечення для виявлення та усунення загроз безпеки, вірусів та інших шкідливих програм.

Захистіть RDP підключення

Хакери часто одержують доступ, використовуючи RDP. Щоб запобігти несанкціонованому доступу, змініть порт RDP за замовчуванням з 3389 на порт у діапазоні 10000-65535. Якщо для підключення використовується виділена IP-адреса, ви можете використовувати додаткові параметри брандмауера Windows і заблокувати доступ RDP тільки до цієї конкретної IP-адреси. Також хорошим способом захисту даних є використання VPN.

Автоматизуйте безпеку Windows Server

Позбавтеся клопоту, пов'язаного з аудитом дій користувачів та виявленням помилок, за допомогою автоматизованої системи керування журналами та засобу перегляду журналів для Windows. Більшість трудомісткої роботи, пов'язаної з пошуком, агрегуванням журналів та налаштуванням, може бути виконана за допомогою ефективної системи керування журналами. Завдяки автоматизованому управлінню журналами ви отримуєте розширені можливості пошуку, а також набір потужних засобів аналітики та попереджень.

Налаштування автовідключення сесій

Часто користувач після завершення роботи забуває завершити сеанс, тим самим надаючи доступ до віддаленого робочого стола будь-кому, хто отримає доступ до комп'ютера. Але цю функцію можна налаштувати і в разі бездіяльності автоматично завершувати сеанс, налаштувати можна у розділі Конфігурації вузла сеансів віддалених робочих столів.

Обмеження прав користувачів

Для папок із загальним доступом необхідно встановлювати паролі, особливо це стосується користувачів із неповним доступом. Це простий рівень захисту, але все ж таки він допомагає убезпечити облікові записи.

Захист RDP-сесії з SSL/TLS

Якщо ви не використовуєте VPN для підключення по RDP, можна налаштувати спеціальне SSL/TLS з'єднання. Це підключається через групову безпекову політику сервера віддалених робочих столів. SSL (TLS 1.0) – саме цю опцію рекомендують вказати при підключенні.

Перейменування облікового запису

Так, це один із найпримітивніших способів захисту сервера, але багато хто про нього забуває. Перейменуйте обліковий запис Administrator, і це вже буде початком на шляху до безпеки вашого VDS.

Сподіваюся, наші поради допоможуть підвищити безпеку вашого сервера та захистять від злому. Приємної роботи!