Що таке ftp, ssh, sftp та для чого використовується RDP

Яка різниця між ftp, ssh та sftp і для чого використовується rdp? Розглянемо основні базові принципи роботи з даними протоколами.

Що таке FTP?

Протокол передачі файлів FTP призначений для організації обміну даними між Вашим ПК та сервером. Цей процес умовно схожий на той, коли користувач копіює інформацію з однієї папки до іншої. За допомогою ftp Ви отримуєте доступ до дискового простору, виділеного хостером.

Функції, доступні з FTP

- завантаження файлів з FTP-сервера,

- закачування сайтів на хостинг,

- розміщення файлів на FTP-серверах різного типу,

- перегляд файлів.

Цей протокол спеціально розроблений для обміну даними та командами з віддаленим комп'ютером. Для того, щоб з'явилася можливість використання FTP на вашому ПК, є спеціальні програми - FTP-клієнти. По суті, вони відрізняються лише графічною оболонкою та зручністю використання, а функції виконують одні й ті самі.

FTP-сервер може бути встановлений на будь-якому ПК із будь-якої ОС: Windows, Unix, MAC та інших.

Іншими словами, можна з упевненістю сказати, що FTP-сервер – непогана заміна переносним накопичувачам інформації. Якщо потрібно передати дані на інший комп'ютер, можна не тільки використовувати флешки, але й зробити зовсім інакше: розмістити інформацію на FTP-сервері, а потім просто завантажити її з іншого ПК. Даний метод зручніший і вигідніший для користувачів Мережі.

Але протокол FTP має свої мінуси:

- FTP не вистачає безпеки. FTP за своєю суттю є незахищеним способом передачі.

- FTP може бути вразливим для атак.

- Важко відстежувати активність.

Але, незважаючи на ці недоліки, протокол ФТП все ж таки залишається популярним серед користувачів, так як FTP підтримує передачу великих файлів і загалом покращує робочий процес з сервером.

Де використовується FTP?

Розміщення веб-сайтів. Сайти можуть розміщуватися з використанням різних комунікаційних протоколів, і безпечний протокол передачі гіпертексту (HTTPS) є найбільш поширеним. Однак також можуть бути сайти на основі протоколу передачі файлів, які корисні, якщо дані та поля постійно завантажуються. Ім'я сайту виглядатиме так: ftp.domain.com, а користувачі з правами адміністратора матимуть набір облікових даних FTP.

Розміщення програм для завантаження файлів. Декілька онлайн-сервісів завантаження використовують протокол передачі файлів, оскільки це простий та ефективний спосіб розміщення файлів. FTP підтримує базовий рівень безпеки за допомогою імені користувача та пароля. Це дозволяє файлообмінникам створювати домени доступу, де тільки ті, хто має відповідні облікові дані, можуть отримати доступ до файлу. Майте на увазі, що протокол передачі файлів обмежений 2 ГБ у веб-браузерах, що робить його непридатним для обміну великими файлами вище цього порога.

FTP-клієнти для зберігання та обміну файлами. Користувачі можуть встановлювати програми FTP, такі як Cyberduck, які дозволяють передавати файли за протоколом зв'язку FTP. Наприклад, Cyberduck – це багатоплатформний інструмент для обміну файлами, який підтримує FTP, SFTP, Google Drive, Amazon S3, Dropbox та інші технології зберігання та обміну файлами. Користувачі можуть передавати кілька файлів одночасно, відновлювати передачу, якщо з'єднання перервано, додавати файли в чергу передачі тощо.

Спільне використання одного файлу або завантаження FTP зазвичай швидше, ніж інші протоколи під час завантаження одного файлу. Він споживає менше ресурсів і має більшу максимальну швидкість передачі даних, ніж HTTP. Крім того, при передачі файлів за протоколом HTTP частіше виникають тайм-аути через зміни або переривання у базовому мережевому з'єднанні. Під час тайм-аутів з'єднання та передача файлів мають бути перезапущені. Навпаки, можна призупинити обмін файлами FTP або завантаження через мережеві умови, і він автоматично продовжиться з того місця, де зупинився.

Обмін неконфіденційною інформацією. Основним варіантом використання FTP є обмін загальнодоступними ресурсами. Це з тим, що процес входу до системи з відкритим текстом аутентифікує транзакції FTP. Ім'я користувача, пароль та інша керуюча інформація надсилаються на сервер у незашифрованому вигляді. Це робить його непридатним для конфіденційних даних, як-от електронна пошта, але ідеально підходить для загальнодоступних ресурсів.

Передача даних між підприємствами. Підприємства можуть використовувати FTP для обміну файлами з іншими організаціями приватної мережі. Легко встановити та настроїти FTP-сервер, не вникаючи у складності HTTPS. Можна скористатися кількома безкоштовними FTP-клієнтами з відкритим вихідним кодом, а приватна мережа допомагає захистити файли від онлайн загроз. Тим не менш, цей метод віддає перевагу зручності, ефективності та оптимізації ресурсів, але не безпеки.

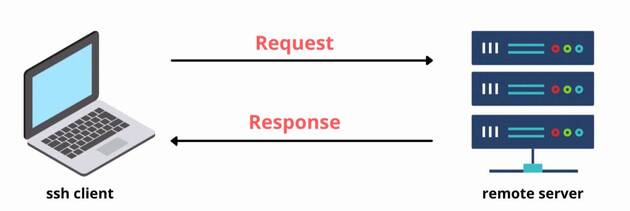

Що таке SSH?

Мережевий протокол сеансового рівня SSH (від англійського Secure SHell) дає можливість проводити віддалене управління ОС та тунелювання TCP-з'єднань. За своєю функціональністю схожий на протоколи Telnet і rlogin. SSH шифрує трафік та паролі, які передаються. Для того, щоб використовувати shell доступ, необхідно встановити SSH-клієнт, наприклад, Putty для Windows.

Основні функції SSH

- безпечні команди доступу до хоста (ssh – віддалена оболонка, slogin – віддалений вхід до системи, scp – віддалене копіювання);

- надання вбудованого механізму виконання віддалених клієнтів X Window;

- можливість виконувати переадресацію портів за допомогою передачі трафіку з однієї машини на іншу. У цьому трафік шифрується.

SSH - протокол, який охоплює 3 основні області:

Аутентифікація – включає підтвердження особи користувача чи машини. Для SSH це означає підтвердження того, що користувач має правильні облікові дані для доступу до SSH-сервера.

Шифрування. SSH – це зашифрований протокол, тому дані недоступні для перехоплення третьою стороною.

Цілісність. SSH гарантує, що дані, що передаються через мережу, будуть доставлені без змін. Якщо третя сторона спробує змінити трафік під час передачі, SSH виявить це.

Як убезпечити використання SSH

1) заборонити віддалений root-доступ;

2) заборонити використовувати підключення з порожнім паролем або відключення входу паролем;

3) використовувати довгі SSH2 RSA-ключі, оскільки вони вважаються безпечнішими; 4) за допомогою налаштування фаєрволу можна обмежити список IP адрес, яким надається доступ;

5) встановлення системи, яка зможе виявляти вторгнення (IDS);

6) відключення потенційно небезпечних адрес та інші методи.

За замовчуванням SSH працює на порту 22, і про цей порт знають усі. Це означає, що зловмисники часто намагаються зламати SSH, наприклад за допомогою брутфорсу. Тому рекомендується використовувати ssh keygen для створення надійних ключів аутентификації для SSH.

SSH-сервер – це програма, яка працює на пристрої, до якого ви хочете підключитися. Це може бути «сервер», але може бути і вбудований пристрій. Оскільки SSH це протокол, програма може використовуватись із різних SSH-серверів. Наприклад, часто використовують програмне забезпечення OpenSSH.

Що таке SFTP?

Протокол прикладного рівня sftp був розроблений як розширення SSH-2. Використовується для копіювання та виконання операцій із файлами поверх безпечного з'єднання. Найчастіше використовує порт 22.

sftp передбачає, що він працює поверх встановленого безпечного каналу, що сервер вже автентифікував клієнта, та що ідентифікатор клієнта доступний протоколу.

Secure File Transfer Protocol - саме так розшифровується це скорочення. Через те, що цей протокол має вбудовану систему шифрування, його краще використовувати ніж ftp. Як офіційний стандарт Мережі sftp поки що не прийнято, але третя версія є найбільш популярною і використовується в SSH-сервері OpenSSH. У Windows реалізована четверта, яка є більш незалежною від платформи і, в тому числі, працює на Unix.

Можливості та функції протоколу sftp

- функція відновлення, переривання передачі та видалення файлу;

- використовується як підсистема реалізацій версії 2 протоколу SSH;

- переважна особливість порівняно з ftp (який не має умов завантаження) - завантажені файли можуть бути пов'язані з їх основними атрибутами, такими як мітки часу.

Переваги протоколу SFTP

Швидкість та ефективність: SFTP-сервери дуже легко та ефективно підтримують передачу великих файлів. Декілька файлів можуть бути передані з одного сервера на інший за один раз. За рахунок цього заощаджується багато часу. Цей метод набагато краще, ніж використання електронної пошти чи хмари. Це дозволяє безпосередньо та вчасно обмінюватися документами, формами та важливими для бізнесу файлами із замовником.

Менше ризиків під час обміну даними: SFTP використовує шифрування, автентифікацію з відкритим ключем, цілісність даних та автентифікацію хоста. Усі дані шифруються перед передачею. Це робить його розшифровці, що не піддається при передачі даних, і ніхто, крім одержувача, не може розшифрувати дані. Аутентифікація з відкритим ключем гарантує, що жоден шахрай не використовує передбачуваних даних. Ім'я користувача та пароль мають бути надані для цілей автентифікації. Дані також перевіряються, якщо вони надходять із надійного джерела. Крім того, клієнти та джерела перевіряються перед встановленням з'єднання.

Забезпечує доступ до даних: SFTP надає користувачам доступ до сервера. Це підвищує продуктивність..jpg)

Протокол SFTP реалізують OpenSSH, PuTTY, плагіни TotalCommander та Far Manager, WinSCP та інші менш популярні клієнти.

Що таке протокол RDP?

Remote Desktop Protocol (RDP) – протокол прикладного рівня, який використовують для того, щоб отримувати доступ до віддаленого ПК без прямого контакту з ними. Від швидкості інтернету безпосередньо залежить швидкість, за якою Ви працюватимете за допомогою RDP. Даний протокол використовують для управління комп'ютером на відстані, тобто запуском на ньому додатків та виконання різноманітних завдань. RDP доступ до віддалених серверів забезпечений на всіх послугах виділених віртуальних серверів з ОС Windows від ГіперХост.

Розроблено 10 версій цього протоколу, остання з яких 8.1 була випущена в 2013 році і доступна, як пакет оновлень для Windows 7 SP1 та Windows Server 2008 R2. Протокол використовується у двох режимах: для адміністрування та доступу до сервера додатків.

Можливості віддаленого робочого столу, створеного за допомогою RDP:

- повноцінна передача кольорової гами;

- можна використати актуальні засоби для шифрування інформації;

- відтворення звуку віддаленої машини на локальному ПК;

- можна підключати локальні ресурси до віддаленого комп'ютера;

- можливість користуватися локальним та мережевим принтером;

- використання буфера обміну передачі даних;

- надається доступ до портів локального комп'ютера (послідовні та паралельні).

За допомогою нього можна оперативно усувати всі недоліки та проводити профілактичні роботи без безпосереднього знаходження за віддаленим комп'ютером.

Коли потрібне використання RDP?

Для надання бази для хоста з програмами в середовищі, що імітує локальні ресурси.

Для дозволу інтерфейсу віртуального робочого столу для хмарних рішень із використанням спільного офісного середовища для співробітників.

Для забезпечення графічного інтерфейсу для віддалених серверів, незалежно від їх розташування, для обслуговування, налаштування та усунення несправностей.

Для забезпечення доступу для довідкових служб, кол-центрів та служб підтримки віддаленим користувачам, які здійснюють технічну підтримку.

Для дозволу співробітникам, постачальникам або аудиторам доступ до робочого столу, щоб забезпечити досвід користувача, аналогічний роботі в офісі.

Рекомендації щодо безпеки при використанні RDP

RDP не потрібно залишати з постійним доступом до Інтернету, оскільки це є небезпечним методом віддаленого керування.

RDP в цілому небезпечний без налаштування автентифікації на рівні мережі та аналогічних засобів захисту. Будь-який віддалений доступ повинен проходити через належне з'єднання віртуальної приватної мережі (VPN), захищене двофакторною автентифікацією, коли це можливо.

Обмежте кількість користувачів, яким потрібний доступ по RDP, і обмежте доступ до певних IP-адрес, коли це можливо.

Сподіваємося, наш огляд допоміг Вам детальніше розібратися у світі інтернет-технологій! Якщо вам потрібна додаткова консультація, звертайтесь!